Orangeworm มุ่งโจมตีเป้าหมายธุรกิจด้านดูแลสุขภาพ

Orangeworm มุ่งโจมตีเป้าหมายธุรกิจด้านดูแลสุขภาพ

ในสหรัฐอเมริกา, ยุโรป และเอเชีย

ไซแมนเทคตรวจพบกลุ่มผู้ไม่ประสงค์ดีกลุ่มใหม่ ที่ได้รับการขนานนามว่า Orangeworm ซึ่งทางกลุ่มดังกล่าว มีการสร้างแคมเปญการโจมตีเหยื่อแบบเจาะจงเป้าหมาย ในกลุ่มธุรกิจด้านดูแลสุขภาพ และธุรกิจอื่นๆ ที่เกี่ยวข้อง โดยใช้มัลแวร์ประเภท backdoor ที่ชื่อว่า Kwampirs

ทางไซแมนเทคค้นพบหลักฐานที่สามารถเชื่อมโยงได้ว่ากลุ่มคนร้ายกลุ่มนี้ ได้เคยทำการโจมตี โดยใช้มัลแวร์ Trojan.Kwampirs ที่ถูกดัดแปลงเป็นพิเศษ ไปยังกลุ่มบริษัทข้ามชาติขนาดใหญ่ ที่ให้บริการด้านสุขภาพของประเทศสหรัฐอเมริกา, ยุโรป และเอเชีย มาก่อนหน้านี้

โดยการโจมตีของกลุ่ม Orangeworm ได้ถูกตรวจพบเป็นครั้งแรกในช่วงเดือนมกราคม ปี 2558 โดยมีกลุ่มเป้าหมายเฉพาะเป็นกลุ่มธุรกิจอุตสาหกรรมขนาดใหญ่ ที่มีความเกี่ยวข้องกับผู้ให้บริการด้านสุขภาพ (supply-chain attack) เพื่อที่จะหาช่องทางการโจมตีไปยังเป้าหมายที่แท้จริง โดยบริษัทที่ตกเป็นเหยื่อในกลุ่มแรกๆ คือบริษัทในกลุ่มที่ให้บริการธุรกิจด้านดูแลสุขภาพ, บริษัทยา, บริษัทที่ให้บริการด้านไอที กับธุรกิจด้านดูแลสุขภาพ และบริษัทผู้ผลิตอุปกรณ์ทางการแพทย์ ล้วนตกเป็นเหยื่อในการจารกรรมในครั้งนี้

"Orangeworm ใช้มัลแวร์ Kwampirs ที่ถูกดัดแปลงเฉพาะ เน้น โจมตีเป้าหมายในกลุ่มธุรกิจด้านสุขภาพในสหรัฐอเมริกา, ยุโรป และเอเชีย https://symc.ly/2K1oJjU"

https://symc.ly/2K1oJjU&via=threatintel">Click to Tweet

เป้าหมายหลักคือกลุ่มผู้ให้บริการด้านสุขภาพ

จากข้อมูลของเหยื่อทั้งหมดที่ผ่านมา กลุ่ม Orangeworm ไม่ได้เลือกเป้าหมายสุ่มๆ หรือ มุ่งโจมตีแบบฉาบฉวย หากแต่ตั้งใจเลือกเป้าหมายอย่างระมัดระวัง มีการวางแผนงานอย่างชัดเจนก่อนเริ่มทำการโจมตี

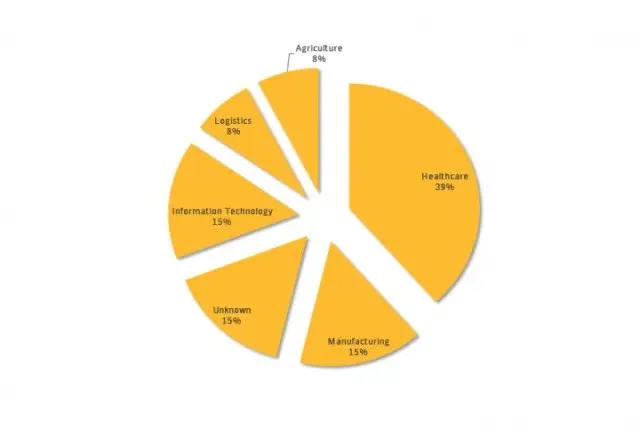

รูปที่ 1. เหยื่อเกือบครึ่งหนึ่งของกลุ่ม Orangeworm เป็นบริษัทที่อยู่ในกลุ่มอุตสาหกรรมด้านสุขภาพ

จากแหล่งข้อมูลของไซแมนเทคพบว่าเกือบ 40 เปอร์เซ็นต์ของเหยื่อของกลุ่ม Orangeworm เป็นบริษัทที่อยู่ในกลุ่มอุตสาหกรรมด้านสุขภาพทั้งสิ้น โดยมีการตรวจพบมัลแวร์ Kwampirs ถูกติดตั้งอยู่บนเครื่องที่ใช้ควบคุมการทำ X-Ray และเครื่อง MRI นอกจากนั้นยังพบว่า กลุ่ม Orangeworm ยังให้ความสนใจในอุปกรณ์ที่ใช้ช่วยเหลือผู้ป่วยที่ต้องการการช่วยเหลือเป็นพิเศษ ทั้งนี้แรงจูงใจของกลุ่มยังดูไม่ชัดเจนมากนัก

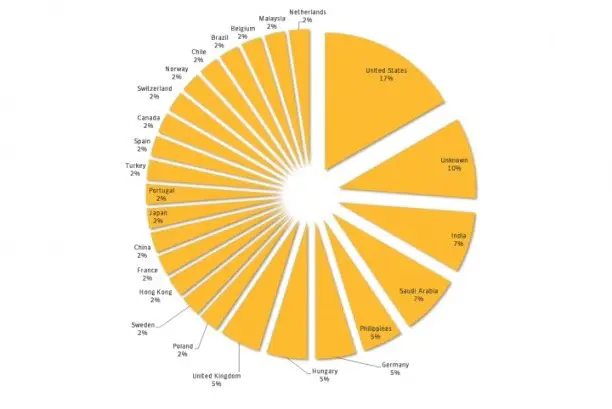

รูปที่ 2. เหยื่อส่วนใหญ่ของกลุ่ม Orangeworm อยู่ในประเทศสหรัฐอเมริกาเป็นหลัก

ไซแมนเทคพบว่าเหยื่อส่วนใหญ่ของกลุ่ม Orangeworm อยู่ในประเทศสหรัฐอเมริกาเป็นหลัก คิดเป็นจำนวน 17 เปอร์เซ็นต์ของผู้ตกเป็นเหยื่อทั้งหมด จากแหล่งข้อมูลของไซแมนเทคได้แสดงให้เห็นว่า การโจมตีได้เริ่มต้นอย่างเป็นทางการ ราวๆ ปี 2559-2560 โดยมีการโจมตีหยั่งเชิงไปยังเหยื่อจำนวนไม่มากนัก โดยมีเป้าหมายกระจายไปยังหลายๆ ประเทศ เนื่องจากบริษัทเหยื่อที่เป็นเป้าหมาย เป็นบริษัทข้ามชาติ ที่มีสาขาในประเทศต่างๆ

บริษัทที่ให้บริการธุรกิจด้านดูแลสุขภาพตกเป็นเป้าโจมตี

เราเชื่อว่าธุรกิจในกลุ่มนี้ตกเป็นเป้าหมาย เนื่องจากเป็นส่วนหนึ่งของแผนโจมตีแบบห่วงโซ่ขนาดใหญ่ เป็นทางผ่านเพื่อที่กลุ่มคนร้ายจะเข้าถึงเป้าหมายที่แท้จริง คือการโจมตีไปยังธุรกิจด้านดูแลสุขภาพ ซึ่งกลุ่มเป้าหมายรองของกลุ่ม Orangeworm เหล่านี้ ได้แก่ กลุ่มผู้ผลิตเครื่องมือทางการแพทย์, กลุ่มบริษัทด้านไอที, กลุ่มบริษัทด้านการเกษตร, กลุ่มบริษัทด้านการขนส่ง คุณอาจเห็นว่าธุรกิจเหล่านี้ ดูไม่เกี่ยวข้องกันมากนัก แต่เมื่อสังเกตให้ดีจะพบว่ามีความเกี่ยวข้องในหลายๆ ด้านกับธุรกิจด้านดูแลสุขภาพ เช่น บริษัทที่ผลิตเครื่องมือทางการแพทย์ จำพวกเครื่อง X-Ray ที่สามารถขายให้ธุรกิจด้านดูแลสุขภาพได้โดยตรง หรือบริษัทไอที ที่ดูแลระบบให้บรรดาคลินิกต่างๆ หรือบริษัทขนส่ง ที่ทำหน้าที่ขนส่งอุปกรณ์ทางการแพทย์ เป็นต้น

ขั้นตอนการทำงานหลังจากการโจมตีประสบผลสำเร็จ

หลังจากกลุ่ม Orangeworm ทำการแทรกซึมเข้าไปยังเครือข่ายของเป้าหมายได้สำเร็จ พวกเขาจะทำการติดตั้งโทรจันที่ชื่อว่า Trojan.Kwampirs เพื่อให้คนร้ายสามารถรีโมตกลับเข้ามาที่เครื่องคอมพิวเตอร์ของเหยื่อในภายหลังได้

เมื่อ Kwampirs เริ่มต้นการทำงาน มันจะทำการถอดรหัส และทำสำเนาไฟล์ DLL ที่เป็นส่วนฟังก์ชั่นการทำงานหลัก จากส่วนของ resource section ภายในตัวของมัน โดยก่อนจะทำการบันทึกไฟล์ DLL ดังกล่าว ลงในเครื่องเป้าหมาย มันจะทำการเขียนข้อความสุ่ม เพิ่มเติมเข้าไปภายในไฟล์ เพื่อทำให้ไฟล์ดังกล่าว มีความแตกต่างกันในแต่ละเครื่อง ทำให้สามารถหลบหลีกการตรวจจับประเภทที่ใช้ hash ในการตรวจสอบ เช่น โปรแกรมป้องกันไวรัสที่ใช้ signature ทั่วๆ ไป

เพื่อทำให้มั่นใจว่า ตัวไฟล์หลักของมัลแวร์ จะถูกเรียกทุกครั้งที่มีการเปิดเครื่องใหม่ มันจะทำการสร้าง service บนระบบปฏิบัติการ Windows โดยมีการตั้งค่าต่างๆ ดังนี้

ตัวมัลแวร์ยังสามารถเก็บรวบรวมข้อมูลพื้นฐานต่างๆ ของเครื่องคอมพิวเตอร์เป้าหมาย เข่น ข้อมูลการตั้งค่าของระบบเครือข่าย ข้อมูลเวอร์ชั่นของระบบ และข้อมูลการตั้งค่าภาษาของระบบปฏิบัติการ

Orangeworm จะนำข้อมูลเหล่านี้มาใช้ในการตัดสินใจว่า ตัวมันถูกรันอยู่บนเครื่องทดสอบของนักวิจัยด้านความปลอดภัย หรือกำลังรันอยู่บนเครื่องที่เป็นเป้าหมายของมันจริงๆ เมื่อมั่นใจว่าน่าจะอยู่บนเครื่องเป้าหมาย มันจะทำสำเนาตัวมันเองไปยัง โฟลเดอร์ที่แชร์ไว้ในระบบเครือข่าย ที่มันสามารถเข้าถึงได้ เพื่อจะเพิ่มจำนวนเครื่องเหยื่อ โดยมันจะพยายามทำสำเนาไฟล์ของมันไปยังแชร์ที่ถูกซ่อนไว้เหล่านี้ด้วย: ADMIN$ , C$WINDOWS, D$WINDOWS , E$WINDOWS

ขั้นตอนการรวบรวมข้อมูลถึงตอนนี้ คนร้ายจะพยายามเก็บรวบรวมข้อมูลเพิ่มเติม เกี่ยวกับเครือข่ายของเป้าหมาย ให้มากที่สุดเท่าที่เป็นไปได้เช่น รายการเครื่องคอมพิวเตอร์ที่เคยติดต่อ, พร้อมข้อมูลเครือข่ายที่เกี่ยวข้อง, แชร์โฟลเดอร์ต่างๆ ที่เข้าถึงได้ทั้งหมด, แชร์ไดรฟ์ที่มีการเชื่อมต่อไว้, และรายการไฟล์ทั้งหมดในเครื่องของเหยื่อ เราค้นพบว่า คนร้ายมีการรันคำสั่งเพิ่มเติมในเครื่องของเหยื่อดังนี้:

คนร้ายไม่กังวลว่าจะถูกตรวจพบ

Kwampirs ใช้วิธีที่ค่อนข้างอุกอาจ โดยการแพร่กระจายเชื้อในระบบเครือข่าย ผ่านการทำสำเนาตัวเองไปยังแชร์โฟลเดอร์ต่างๆ ที่มันค้นพบ แม้ว่า วิธีแพร่กระจายรูปแบบนี้จะเป็นวิธีที่ค่อนข้างเก่า แต่ยังได้ผลดี สืบเนื่องมาจากบรรดาธุรกิจที่ดูแลสุขภาพส่วนใหญ่ ยังคงใช้ระบบปฏิบัติการเดิมๆ อย่าง Windows XP เพราะระบบโปรแกรมควบคุมส่วนใหญ่ ที่ใช้ในวงการดูแลสุขภาพ ยังคงรองรับเฉพาะระบบปฏิบัติการที่ตกรุ่นไปแล้ว ทำให้ Windows XP ยังคงมีการใช้งานอย่างแพร่หลายในอุตสาหกรรมด้านสุขภาพนี้

นอกจากนั้น เมื่อทำการแพร่เชื้อได้สำเร็จ มัลแวร์ดังกล่าว จะพยายามทำการติดต่อกลับไปยังรายชื่อของเครื่องควบคุมของกลุ่มคนร้าย (C&C server) ที่ถูกฝังเอาไว้ในตัวมัลแวร์เอง ซึ่งรายชื่อเครื่องควบคุมในรายการ ถึงจะมีเป็นจำนวนมาก แต่คนร้ายก็ไม่ได้เปิดใช้งานทั้งหมด โดยตัวมัลแวร์จะพยายามไล่ติดต่อตามรายการจนกว่าจะประสบความสำเร็จในการเชื่อมต่อ ในระหว่างการพยายามแพร่เชื้อแม้ว่าจะมีกระบวนการหลบหลีกการตรวจจับ โดยการเปลี่ยนแปลงตัวเองทุกครั้งที่มีการทำสำเนา แต่คนร้ายก็ไม่ได้เปลี่ยนแปลงวิธีการเชื่อมต่อเครื่องควบคุมไปจากเดิมแต่อย่างใด

โดยกระบวนการทำงานดังกล่าวนี้ ถือได้ว่า ก่อให้เกิดสิ่งที่ “ผิดสังเกต” ได้เป็นจำนวนมาก ไม่ได้มีกระบวนการที่จะพยายามหลบซ่อนตัวเองแต่อย่างใด จึงน่าจะสรุปได้ว่ากลุ่ม Orangeworm ไม่ได้กังวลเลยว่าจะถูกจับได้ และจากการที่มัลแวร์ Kwampirs เวอร์ชั่นล่าสุด มีความเปลี่ยนแปลงไปเพียงเล็กน้อย เมื่อเทียบกับตัวอย่างแรกที่มีการค้นพบ นั่นหมายความว่า กระบวนการป้องกันที่ทางเหยื่อเลือกใช้ ไม่มีประสิทธิภาพเพียงพอ เพราะคนร้ายยังคงโจมตีไปยังเป้าหมายที่ต้องการได้สำเร็จ แม้ว่าระบบป้องกันที่วางไว้จะเคยรู้จักตัวอย่างของมันมาก่อนก็ตาม

ไม่มีหลักฐานเชื่อมโยงกับหน่วยงานรัฐบาลใดๆ

แม้ว่ากลุ่ม Orangeworm จะดำเนินงานมาหลายปี เรายังไม่พบหลักฐานการเชื่อมโยง หรือมีการสนับสนุนใดๆ จากหน่วยงานลับของประเทศต่างๆ ทั้งนี้ดูเหมือนว่ากลุ่มคนร้ายอาจเป็นคนเพียงคนเดียว หรือกลุ่มเล็กๆ เพียงไม่กี่คน เรายังไม่พบหลักฐานทางเทคนิค หรือเงื่อนงำใดๆ ที่สามารถระบุได้ เกี่ยวกับต้นกำเนิดของกลุ่มคนร้ายกลุ่มนี้

การป้องกัน

ลูกค้าของไซแมนเทคจะได้รับการป้องกันจากการโจมตีของ Orangeworm และทางไซแมนเทค ได้ทำการแจ้งเตือนไปยังบริษัทที่ตกเป็นเป้าหมายทั้งหมดของคนร้าย ที่เราสามารถระบุได้

ลูกค้าที่ใช้งานผลิตภัณฑ์ที่มีบริการ Intelligence Services หรือ WebFilter-enabled จะได้รับการป้องกันจากการโจมตี หรือการกระทำที่มีความเกี่ยวกับกลุ่ม Orangeworm ซึ่งได้แก่ผลิตภัณฑ์:

Web Security Service (WSS)

ProxySG

Advanced Secure Gateway (ASG)

Security Analytics

Content Analysis

Malware Analysis

SSL Visibility

PacketShaper

นอกจากนั้น ทางไซแมนเทคยังได้เพิ่มรายการตรวจจับเครื่องมือที่ทางกลุ่ม Orangeworm มีการใช้งานดังนี้:

Anti-virus (AV):

Intrusion prevention system (IPS):

System Infected: Trojan.Kwampirs Activity

System Infected: Trojan.Kwampirs Activity 2

System Infected: Trojan.Kwampirs Activity 4

Indicators of Compromise

File Attachments

Sample dropper hashes

|

MD5 hash |

File directory |

File name |

|

0240ed7e45567f606793dafaff024acf |

%WINDOWS%\SysWOW64 |

wmipsrvce.exe |

|

047f70dbac6cd9a4d07abef606d89fb7 |

%WINDOWS%\system32 |

wmiapsrvce.exe |

|

0240ed7e45567f606793dafaff024acf |

%WINDOWS%\system32 |

WMIAPSRVUX.EXE |

|

2ae53de1a1f65a6d57e96dab26c73cda |

%WINDOWS%\system32 |

wmiapsrve.exe |

|

47345640c135bd00d9f2969fabb4c9fa |

%WINDOWS%\system32 |

WMIPSVRCE.EXE |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\system32 |

wmipsrvce.exe |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\system32 |

WMIPSVRE.EXE |

|

b680b119643876286030c4f6134dc4e3 |

%WINDOWS%\system32 |

wmiapsrve.exe |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\system32 |

wmipvsre.exe |

|

856683aee9687f6fdf00cfd4dc4c2aef |

%WINDOWS%\system32 |

wmiapsvrce.exe |

|

847459c8379250d8be2b2d365be877f5 |

%WINDOWS%\system32 |

wmiapsrve.exe |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\system32 |

WMIAPSRVE.EXE |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\system32 |

WMIPRVSE.EXE |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\system32 |

WMIPVSRE.EXE |

|

6277e675d335fd69a3ff13a465f6b0a8 |

%WINDOWS%\system32 |

wmipsrvce.exe |

|

847459c8379250d8be2b2d365be877f5 |

%WINDOWS%\system32 |

wmiapsvre.exe |

|

3bedc1c4c1023c141c2f977e846c476e |

%WINDOWS%\System32 |

wmipsvrce.exe |

|

ce3894ee6f3c2c2c828148f7f779aafe |

%WINDOWS%\system32 |

WMIAPVSRE.EXE |

|

3b3a1062689ffa191e58d5507d39939d |

%WINDOWS%\system32 |

wmiaprvse.exe |

|

47345640c135bd00d9f2969fabb4c9fa |

%WINDOWS%\system32 |

WMIAPSVRE.EXE |

|

3bedc1c4c1023c141c2f977e846c476e |

%WINDOWS%\system32 |

wmiapvsre.exe |

|

6277e675d335fd69a3ff13a465f6b0a8 |

%WINDOWS%\System32 |

wmiapsrve.exe |

|

856683aee9687f6fdf00cfd4dc4c2aef |

%WINDOWS%\system32 |

wmipsvrce.exe |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\system32 |

wmipsvrce.exe |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\System32 |

wmipsrvce.exe |

|

847459c8379250d8be2b2d365be877f5 |

%WINDOWS%\system32 |

WMIPRVSE.EXE |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\system32 |

wmiapsrvcx.exe |

|

856683aee9687f6fdf00cfd4dc4c2aef |

%WINDOWS%\System32 |

wmiapsrvce.exe |

|

cb9954509dc82e6bbed2aee202d88415 |

%WINDOWS%\System32 |

wmiprvse.exe |

|

7e5f76c7b5bf606b0fdc17f4ba75de03 |

%WINDOWS%\system32 |

wmiapsvrce.exe |

|

177bece20ba6cc644134709a391c4a98 |

%WINDOWS%\system32 |

wmiapsrvex.exe |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\system32 |

wmiaprvse.exe |

|

fac94bc2dcfbef7c3b248927cb5abf6d |

%WINDOWS%\system32 |

wmipsvre.exe |

|

3b3a1062689ffa191e58d5507d39939d |

%WINDOWS%\system32 |

wmiapsrvex.exe |

|

b59e4942f7c68c584a35d59e32adce3a |

%WINDOWS%\system32 |

wmiapsrve.exe |

|

81e61e5f44a6a476983e7a90bdac6a55 |

%WINDOWS%\system32 |

WMIAPSRVCX.EXE |

Sample payload DLL hashes

|

MD5 hash |

File directory |

File name |

|

ec968325394f3e6821bf90fda321e09b |

%WINDOWS%\system32 |

WMIAMGMT.DLL |

|

01cf05a07af57a7aafd0ad225a6fd300 |

%WINDOWS%\system32 |

WMIASSN.DLL |

|

d57df638c7befd7897c9013e90b678f0 |

%WINDOWS%\system32 |

wmiamgmt.dll |

|

5c3499acfe0ad7563b367fbf7fb2928c |

%WINDOWS%\syswow64 |

wmipadp.dll |

|

4b91ec8f5d4a008dd1da723748a633b6 |

%WINDOWS%\system32 |

wmipadp.dll |

|

134846465b8c3f136ace0f2a6f15e534 |

%WINDOWS%\system32 |

wmiassn.dll |

|

9d2cb9d8e73fd879660d9390ba7de263 |

%WINDOWS%\system32 |

WMIPDPA.DLL |

|

939e76888bdeb628405e1b8be963273c |

%WINDOWS%\system32 |

wmiadrv.dll |

|

de9b01a725d4f19da1c1470cf7a948ee |

%WINDOWS%\system32 |

wmipdpa.dll |

|

bb939a868021db963916cc0118aab8ee |

%WINDOWS%\system32 |

wmipadp.dll |

|

3289c9a1b534a19925a14a8f7c39187c |

%WINDOWS%\system32 |

wmiadrv.dll |

|

9d3839b39d699336993df1dd4501892b |

%WINDOWS%\system32 |

wmipdpa.dll |

|

5c3499acfe0ad7563b367fbf7fb2928c |

%WINDOWS%\system32 |

wmipadp.dll |

|

fece72bd41cb0e06e05a847838fbde56 |

%WINDOWS%\system32 |

wmiassn.dll |

|

bbd9e4204514c66c1babda178c01c213 |

%WINDOWS%\system32 |

wmiadrv.dll |

|

ee4206cf4227661d3e7ec846f0d69a43 |

%WINDOWS%\system32 |

wmipadp.dll |

|

290d8e8524e57783e8cc1b9a3445dfe9 |

%WINDOWS%\system32\ |

wmiamgmt.dll |

Sample C&Cs

|

Remote IP address |

URL |

|

65.116.107.24 |

hxxp://65.116.107.24/login/login.php?q=kt[REDACTED_BASE64_STRING]== |

|

13.44.61.126 |

hxxp://13.44.61.126/main/indexmain.php?q=KT[REDACTED_BASE64_STRING]== |

|

56.28.111.63 |

hxxp://56.28.111.63/group/group/defaultmain.php?q=KT[REDACTED_BASE64_STRING]== |

|

118.71.138.69 |

hxxp://118.71.138.69/new/main/default.php?q=KT[REDACTED_BASE64_STRING]== |

|

117.32.65.101 |

hxxp://117.32.65.101/users/login.php?q=kt[REDACTED_BASE64_STRING]== |

|

18.25.62.70 |

hxxp://18.25.62.70/groupgroup/default.php?q=kt[REDACTED_BASE64_STRING]== |

|

92.137.43.17 |

hxxp://92.137.43.17/group/group/home/login/home.php?q=KT[REDACTED_BASE64_STRING]== |

|

33.25.72.21 |

hxxp://33.25.72.21/group/main.asp?q=KT[REDACTED_BASE64_STRING]== |

|

16.48.37.37 |

hxxp://16.48.37.37/groupusers/default.php?q=kt[REDACTED_BASE64_STRING]== |

|

91.29.51.11 |

hxxp://91.29.51.11/default/main.php?q=KT[REDACTED_BASE64_STRING]== |

มหาวิทยาลัยในประเทศไทย ที่คนกัมพูชานิยมมาเรียนต่อมากที่สุด

มหาวิทยาลัยในประเทศไทย ที่คนกัมพูชานิยมมาเรียนต่อมากที่สุด 3 ผลไม้ที่ขึ้นชื่อว่าแพงที่สุดในโลก

3 ผลไม้ที่ขึ้นชื่อว่าแพงที่สุดในโลก จังหวัดที่มี'ผังเมือง'สวยที่สุดของไทย

จังหวัดที่มี'ผังเมือง'สวยที่สุดของไทย วิเคราะห์หวยด้วย AI งวดวันที่ 1 มีนาคม 69..เลขไหนมีสิทธิ์ออกมากที่สุด!

วิเคราะห์หวยด้วย AI งวดวันที่ 1 มีนาคม 69..เลขไหนมีสิทธิ์ออกมากที่สุด! คาบัง: วีรบุรุษสี่ขาผู้สละใบหน้าเพื่อลมหายใจของมนุษย์

คาบัง: วีรบุรุษสี่ขาผู้สละใบหน้าเพื่อลมหายใจของมนุษย์ 10 ภาษาที่เรียนยากที่สุดในโลก

10 ภาษาที่เรียนยากที่สุดในโลก จังหวัดที่มี อุทยานมากที่สุดในไทย

จังหวัดที่มี อุทยานมากที่สุดในไทย ปิดตำนานคดีวางยาเขย่าขวัญ ศาลพิพากษาประหารชีวิต "แอม ไซยาไนด์" ก่อนลดโทษเหลือคุกตลอดชีวิต

ปิดตำนานคดีวางยาเขย่าขวัญ ศาลพิพากษาประหารชีวิต "แอม ไซยาไนด์" ก่อนลดโทษเหลือคุกตลอดชีวิต เงินฌาปนกิจฯส่งต่อหรือพอแค่นี้?

เงินฌาปนกิจฯส่งต่อหรือพอแค่นี้? กัมพูชา–ลาวผนึกกำลังทหาร ยกระดับยุทธศาสตร์ความมั่นคง

กัมพูชา–ลาวผนึกกำลังทหาร ยกระดับยุทธศาสตร์ความมั่นคง 3 แหล่งน้ำมันขนาดใหญ่และสำคัญที่สุดของไทย

3 แหล่งน้ำมันขนาดใหญ่และสำคัญที่สุดของไทย เจาะลึกเลขเด็ด "แม่นมากขั้นเทพ" และสถิติย้อนหลัง 10 ปี งวดวันที่ 1 มีนาคม 2569

เจาะลึกเลขเด็ด "แม่นมากขั้นเทพ" และสถิติย้อนหลัง 10 ปี งวดวันที่ 1 มีนาคม 2569 ปิดตำนานคดีวางยาเขย่าขวัญ ศาลพิพากษาประหารชีวิต "แอม ไซยาไนด์" ก่อนลดโทษเหลือคุกตลอดชีวิต

ปิดตำนานคดีวางยาเขย่าขวัญ ศาลพิพากษาประหารชีวิต "แอม ไซยาไนด์" ก่อนลดโทษเหลือคุกตลอดชีวิต แจกจริงไม่จกตา! บอสจีนใจถึง กำไรทะลุพันล้าน แบ่งพนักงาน 268 ล้าน กองเงินสดบนเวที ‘นับทันเอาไปเลย’ สะเทือนทั้งโซเชียล

แจกจริงไม่จกตา! บอสจีนใจถึง กำไรทะลุพันล้าน แบ่งพนักงาน 268 ล้าน กองเงินสดบนเวที ‘นับทันเอาไปเลย’ สะเทือนทั้งโซเชียล เงินฌาปนกิจฯส่งต่อหรือพอแค่นี้?

เงินฌาปนกิจฯส่งต่อหรือพอแค่นี้? ตาลีบันออกกฎหมายใหม่ ผัวสามารถซ้อมลูกเมียได้ ตราบใดที่กระดูกไม่หัก

ตาลีบันออกกฎหมายใหม่ ผัวสามารถซ้อมลูกเมียได้ ตราบใดที่กระดูกไม่หัก แบบทดสอบภาพลวงตาคุณ เห็นภาพใดก่อน?

แบบทดสอบภาพลวงตาคุณ เห็นภาพใดก่อน? แมวเพียงชนิดเดียวในประเทศไทย ที่ถูกขึ้นบัญชีให้เป็นสัตว์ป่าสงวน

แมวเพียงชนิดเดียวในประเทศไทย ที่ถูกขึ้นบัญชีให้เป็นสัตว์ป่าสงวน