สรุปสถานการณ์การโจมตี WannaCry 'มัลแวร์' เรียกค่าไถ่ในรอบ 24 ชั่วโมง

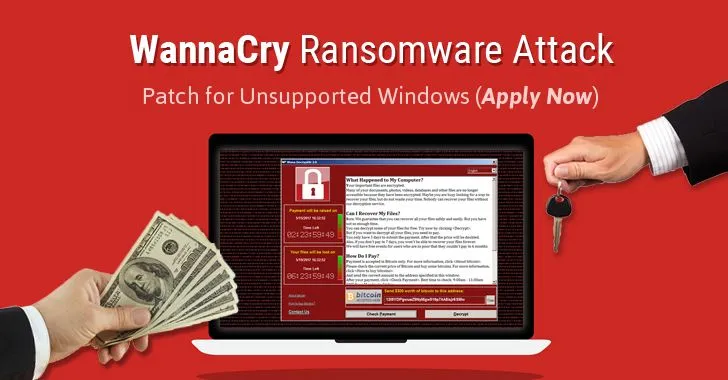

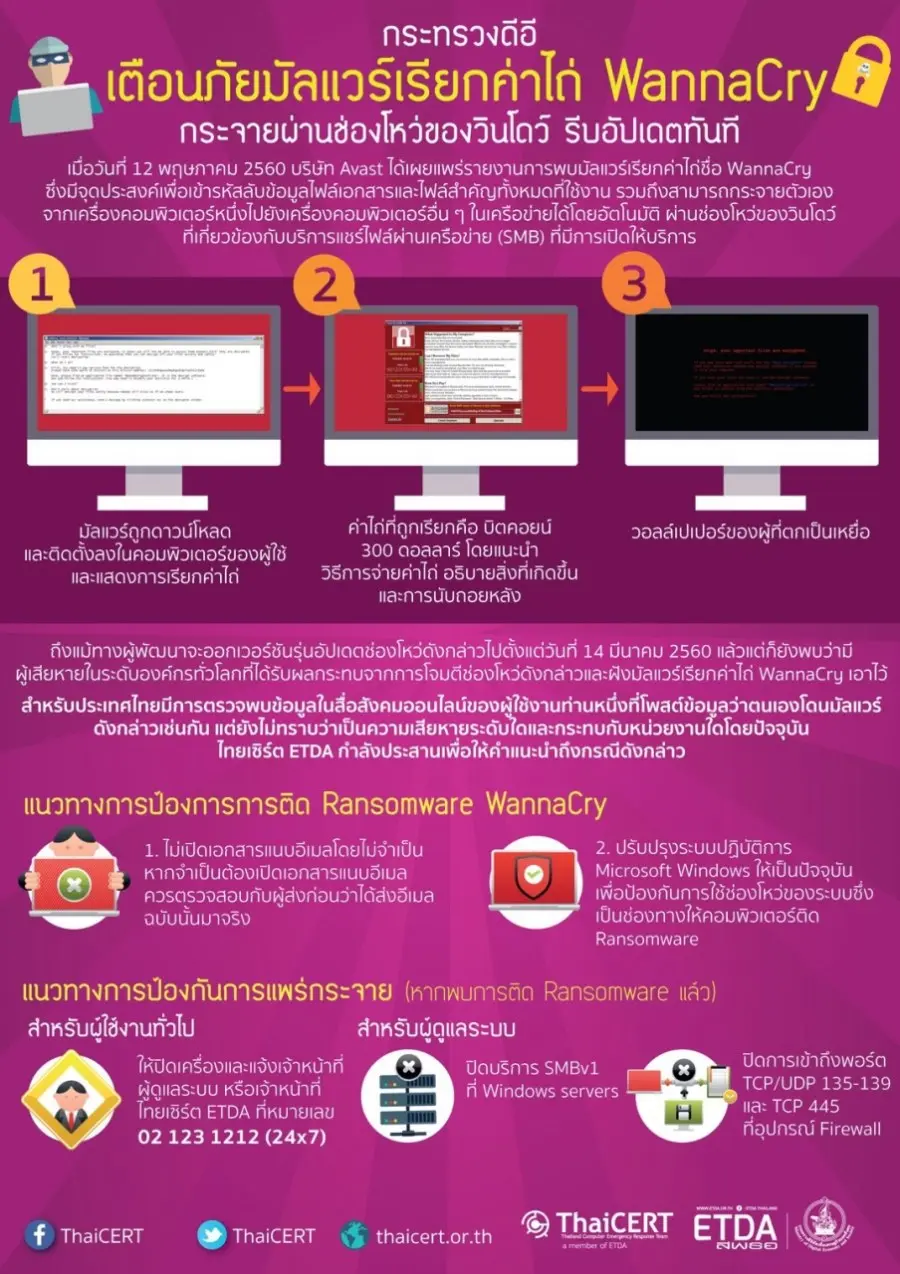

สถานการณ์มัลแวร์ตัวนี้ ถูกค้นพบเมื่อวันที่ 12 พฤษภาคม 2560 โดยบริษัท Avast ได้เผยแพร่รายงานการพบมัลแวร์เรียกค่าไถ่ชื่อ WannaCry จากรายงานกล่าวว่า มัลแวร์ดังกล่าวมีจุดประสงค์หลักเพื่อเข้ารหัสลับข้อมูลในคอมพิวเตอร์เพื่อเรียกค่าไถ่ หากไม่จ่ายเงินตามที่เรียกจะไม่สามารถเปิดไฟล์ได้ สิ่งที่น่ากังวลเป็นพิเศษสําหรับมัลแวร์นี้คือความสามารถในการกระจายตัวเองจากเครื่องคอมพิวเตอร์หนึ่งไปยังเครื่องคอมพิวเตอร์อื่น ๆ ในเครือข่ายได้โดยอัตโนมัติ ผ่านช่องโหว่ของ วินโดวส์ ผู้ใช้งานที่ไม่อัปเดตระบบปฏิบัติการ วินโดวส์ มีความเสี่ยงที่จะติดมัลแวร์นี้ โดยจากรายงานกล่าวถึงช่องโหว่ที่พบในการเผยแพร่มัลแวร์ว่าเป็นช่องโหว่ที่ถูกเปิดเผยตั้งแต่ช่วงเดือนเมษายน และถึงแม้ทางผู้พัฒนาจะเผยแพร่ซอฟต์แวร์แก้ไขช่องโหว่ดังกล่าวตั้งแต่วันที่ 14 มีนาคม 2560 แล้ว แต่ก็ยังพบว่าปัจจุบันมีเครื่องคอมพิวเตอร์ที่ติดมัลแวร์ตัวนี้มากกว่า 50,000 เครื่อง ใน 99 ประเทศ โดยเกิดผลกระทบสูงต่อหน่วยงานสาธารณสุขของประเทศอังกฤษ ในประเทศไทยพบผู้ติดมัลแวร์ตัวนี้อยู่บ้าง แต่ยังไม่พบการแพร่กระจายในวงกว้าง

พฤติกรรมของมัลแวร์ WannaCry

ปัจจุบันพบข้อมูลรายงานการตรวจสอบมัลแวร์จากเว็บไซต์ Hybrid Analysis ซึ่งให้บริการวิเคราะห์มัลแวร์ มีผลลัพธ์ของการวิเคราะห์ไฟล์ต้องสงสัย ซึ่งผู้ใช้งานตั้งชื่อว่า wannacry.exe [2] โดยผลลัพธ์แสดงให้เห็นว่าเป็นมัลแวร์ประเภท Ransomware และมีสายพันธุ์สอดคล้องกับมัลแวร์ WannaCry ที่อยู่ในปัจจุบัน ซึ่งมีฟังก์ชันที่พบเรื่องการเข้ารหัสลับข้อมูลไฟล์เอกสารบนเครื่องคอมพิวเตอร์ การแสดงผลข้อความเรียกค่าไถ่ เป็นต้น โดยในรายงานกล่าวถึงการเชื่อมโยงข้อมูลกับไอพีแอดเดรสจากต่างประเทศตามตารางด้านล่าง ซึ่งคาดว่าเป็นไอพีแอดเดรสของผู้ไม่ประสงค์ดีที่ใช้ในการควบคุมและสั่งการ

นอกจากนี้ยังพบว่ามีผู้รวบรวมข้อมูลเกี่ยวกับพฤติกรรมของมัลแวร์ WannaCry ไว้บนเว็บไซต์ Github รวมถึงไฟล์มัลแวร์ตัวอย่าง ซึ่งทางไทยเซิร์ตกำลังอยู่ในระหว่างการนำไฟล์ดังกล่าวมาเข้ากระบวนการตรวจวิเคราะห์ต่อไป

ข้อแนะนำในการป้องกันและแก้ไข

สำรองข้อมูลบนเครื่องคอมพิวเตอร์ที่ใช้งานอย่างสม่ำเสมอ และหากเป็นไปได้ให้เก็บข้อมูลที่ทำการสำรองไว้ในอุปกรณ์ที่ไม่มีการเชื่อมต่อกับคอมพิวเตอร์หรือระบบเครือข่ายอื่นๆ

ติดตั้ง/อัปเดตระบบปฎิบัติการให้เป็นรุ่นล่าสุด รวมถึงโปรแกรมป้องกันไวรัส และโปรแกรมอื่น ๆ โดยเฉพาะโปรแกรมที่มักมีปัญหาเรื่องช่องโหว่อยู่บ่อย ๆ เช่น Java และ Adobe Reader

ปิดการใช้งาน SMBv1 หรือในกรณีที่จำเป็นต้องมีการใช้ SMBv1 ให้ติดตั้ง Security Update MS17-010 จาก Microsoft (https://technet.microsoft.com/en-us/library/security/ms17-010.aspx) เพื่อแก้ไขช่องโหว่ SMBv1

ทำการบล็อก และเฝ้าระวังการเชื่อมต่อจากเครือข่ายผู้ใช้งานภายนอกกับบริการ SMB (Port 137/TCP 138/TCP 139/TCP 445/TCP)

หากมีการแชร์ข้อมูลร่วมกันผ่านระบบเครือข่าย ให้ตรวจสอบสิทธิในการเข้าถึงข้อมูลแต่ละส่วน และกำหนดสิทธิ์ให้ผู้ใช้มีสิทธิ์อ่านหรือแก้ไขเฉพาะไฟล์ที่มีความจำเป็นต้องใช้สิทธิเหล่านั้น

ไม่คลิกลิงก์หรือเปิดไฟล์ที่มาพร้อมกับอีเมลที่น่าสงสัย หากไม่มั่นใจว่าเป็นอีเมลที่น่าเชื่อถือหรือไม่ ให้สอบถามจากผู้ส่งโดยตรง

ปัจจุบันสำหรับมัลแวร์ WannaCry 2.0 นี้ยังไม่มีวิธีการแก้ไขให้สามารถกลับมาใช้งานไฟล์ได้ โดยหากพบว่าตนเองได้ติดมัลแวร์ WannaCry ซึ่งเป็นเวอร์ชันก่อนหน้า (เวอร์ชัน 1.0) สามารถดำเนินการตามขั้นตอนในคลิปวีดีโอ

เพื่อดำเนินการถอนการติดตั้งมัลแวร์ และกู้คืนไฟล์ผ่านฟังก์ชันการทำงาน Shadow Volumn Copies ซึ่งสามารถศึกษาได้จากบทความ https://www.thaicert.or.th/papers/general/2015/pa2015ge002.html หัวข้อ “การกู้คืนข้อมูลด้วย Shadow Volume Copies”

หากพบเหตุต้องสงสัยหรือต้องการคำแนะนำเพิ่มเติมในกรณีนี้ สามารประสานกับไทยเซิร์ตได้ทางอีเมล report@thaicert.or.th หรือโทรศัพท์ 0-2123-1212

ที่มา : ศูนย์ประสานงานความมั่นคงปลอดภัยไซเบอร์ (ThaiCERT) สำนักงานพัฒนาธุรกรรมทางอิเล็กทรอนิกส์ (องค์การมหาชน) กระทรวงดิจิทัลเพื่อเศรษฐกิจและสังคม

มหาวิทยาลัยในประเทศไทย ที่คนกัมพูชานิยมมาเรียนต่อมากที่สุด

มหาวิทยาลัยในประเทศไทย ที่คนกัมพูชานิยมมาเรียนต่อมากที่สุด 3 ผลไม้ที่ขึ้นชื่อว่าแพงที่สุดในโลก

3 ผลไม้ที่ขึ้นชื่อว่าแพงที่สุดในโลก จังหวัดที่มี'ผังเมือง'สวยที่สุดของไทย

จังหวัดที่มี'ผังเมือง'สวยที่สุดของไทย คาบัง: วีรบุรุษสี่ขาผู้สละใบหน้าเพื่อลมหายใจของมนุษย์

คาบัง: วีรบุรุษสี่ขาผู้สละใบหน้าเพื่อลมหายใจของมนุษย์ 10 ภาษาที่เรียนยากที่สุดในโลก

10 ภาษาที่เรียนยากที่สุดในโลก กัมพูชา–ลาวผนึกกำลังทหาร ยกระดับยุทธศาสตร์ความมั่นคง

กัมพูชา–ลาวผนึกกำลังทหาร ยกระดับยุทธศาสตร์ความมั่นคง "ฮุนเซน" รำลึกถึงอดีตกับเหล่า "ผู้นำอาเซียน" ลั่น! สมัยรัฐบาล "ประยุทธ์" ไทย-กัมพูชา สงบสุขราบรื่นดี ไม่มีปัญหา

"ฮุนเซน" รำลึกถึงอดีตกับเหล่า "ผู้นำอาเซียน" ลั่น! สมัยรัฐบาล "ประยุทธ์" ไทย-กัมพูชา สงบสุขราบรื่นดี ไม่มีปัญหา จังหวัดที่มี อุทยานมากที่สุดในไทย

จังหวัดที่มี อุทยานมากที่สุดในไทย การเดินทางของ "แม่น้ำโขง" จากธารน้ำแข็งทิเบตสู่สามเหลี่ยมปากแม่น้ำมังกร

การเดินทางของ "แม่น้ำโขง" จากธารน้ำแข็งทิเบตสู่สามเหลี่ยมปากแม่น้ำมังกร 15 นิสัยแบบนี้ที่คุณเป็น อาจจะแปลกในสายตาของคนอื่น แต่ นิสัยเหล่านี้กำลังบ่งบอกว่า คุณเป็นคนฉลาด

15 นิสัยแบบนี้ที่คุณเป็น อาจจะแปลกในสายตาของคนอื่น แต่ นิสัยเหล่านี้กำลังบ่งบอกว่า คุณเป็นคนฉลาด เจาะลึกเลขเด็ด "แม่นมากขั้นเทพ" และสถิติย้อนหลัง 10 ปี งวดวันที่ 1 มีนาคม 2569

เจาะลึกเลขเด็ด "แม่นมากขั้นเทพ" และสถิติย้อนหลัง 10 ปี งวดวันที่ 1 มีนาคม 2569 ทำไมต้อง 4 หู 5 ตา? เจาะลึกสัญลักษณ์แห่งความรวยที่สายมูต้องมีไว้ครอบครอง

ทำไมต้อง 4 หู 5 ตา? เจาะลึกสัญลักษณ์แห่งความรวยที่สายมูต้องมีไว้ครอบครอง ทำไมต้อง 4 หู 5 ตา? เจาะลึกสัญลักษณ์แห่งความรวยที่สายมูต้องมีไว้ครอบครอง

ทำไมต้อง 4 หู 5 ตา? เจาะลึกสัญลักษณ์แห่งความรวยที่สายมูต้องมีไว้ครอบครอง จังหวัดเดียวในภาคอีสานของไทย ที่ได้ค่าแรงขั้นต่ำที่วันละ 359 บาท

จังหวัดเดียวในภาคอีสานของไทย ที่ได้ค่าแรงขั้นต่ำที่วันละ 359 บาท ไทยระงับการต่อใบอนุญาตทำงานของแรงงานกัมพูชากว่าแสนคน

ไทยระงับการต่อใบอนุญาตทำงานของแรงงานกัมพูชากว่าแสนคน ปิดตำนาน 33 ปี! ห้างสหไทยเพชรบุรี ประกาศลาจอ 10 พ.ค. นี้ หลังหมดสัญญาเช่าและไร้ผู้สืบทอด

ปิดตำนาน 33 ปี! ห้างสหไทยเพชรบุรี ประกาศลาจอ 10 พ.ค. นี้ หลังหมดสัญญาเช่าและไร้ผู้สืบทอด ภาวะด้อยค่าตนเอง Impostor Syndrome คิดว่าตัวเองไม่เก่ง ไร้ค่า ด้อยประสิทธิภาพ

ภาวะด้อยค่าตนเอง Impostor Syndrome คิดว่าตัวเองไม่เก่ง ไร้ค่า ด้อยประสิทธิภาพ